TLS/SSL handshake

TLS/SSL HandShake 란?

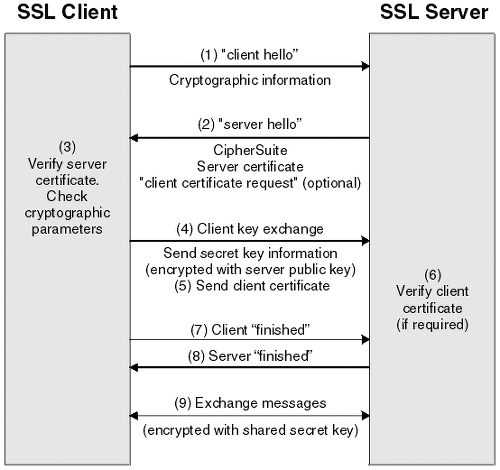

HTTPS에서 클라이언트와 서버간 통신하기 전,

SSL 인증서로 신뢰성 여부를 판단하기 위해 연결하는 방식TLS/SSL 클라이언트와 서버의 통신 단계

1. 사용할 프로토콜 버전에 동의

2. 암호화 알고리즘 선택

3. 디지털 인증서 교환하고 유효성 검사하여 서로 인증

4. 비대칭 암호화 기술을 사용하여 공유키 생성

5. SSL/TLS 는 공유키를 사용하여 대칭 암호화 방식을 사용하여 메세지 암호화진행 순서

Last updated